Key Vault è un servizio di Microsoft Azure che permette di memorizzare in maniera sicura dati sensibili, quali certificati, stringhe di connessione, password, e quant'altro, mantenendoli in uno storage criptato.

Questi dati sono poi esposti tramite una REST API protetta da Azure Active Directory, così che solo utenti o service principal autorizzati possano accedervi.

Ma come possiamo sfruttare questo servizio in un'applicazione ASP.NET Core?

Il modo più semplice consiste nell'utilizare una libreria di Microsoft che permetta di integrare gli AppSettings con i valori provenienti da KeyVault.

Per iniziare dobbiamo aggiungere una reference ai seguenti pacchetti NuGet:

dotnet add package Azure.Identity dotnet add package Azure.Extensions.AspNetCore.Configuration.Secrets

A questo punto, nel nostro program.cs, possiamo recuperare i secret in Azure KeyVault con il seguente metodo:

builder.Configuration.AddAzureKeyVault(

new Uri($"https://{builder.Configuration["KeyVaultName"]}.vault.azure.net/"), new DefaultAzureCredential());

I secret così ottenuti, verranno aggiunti agli AppSettings, così che possiamo accedervi come ogni altra configurazione:

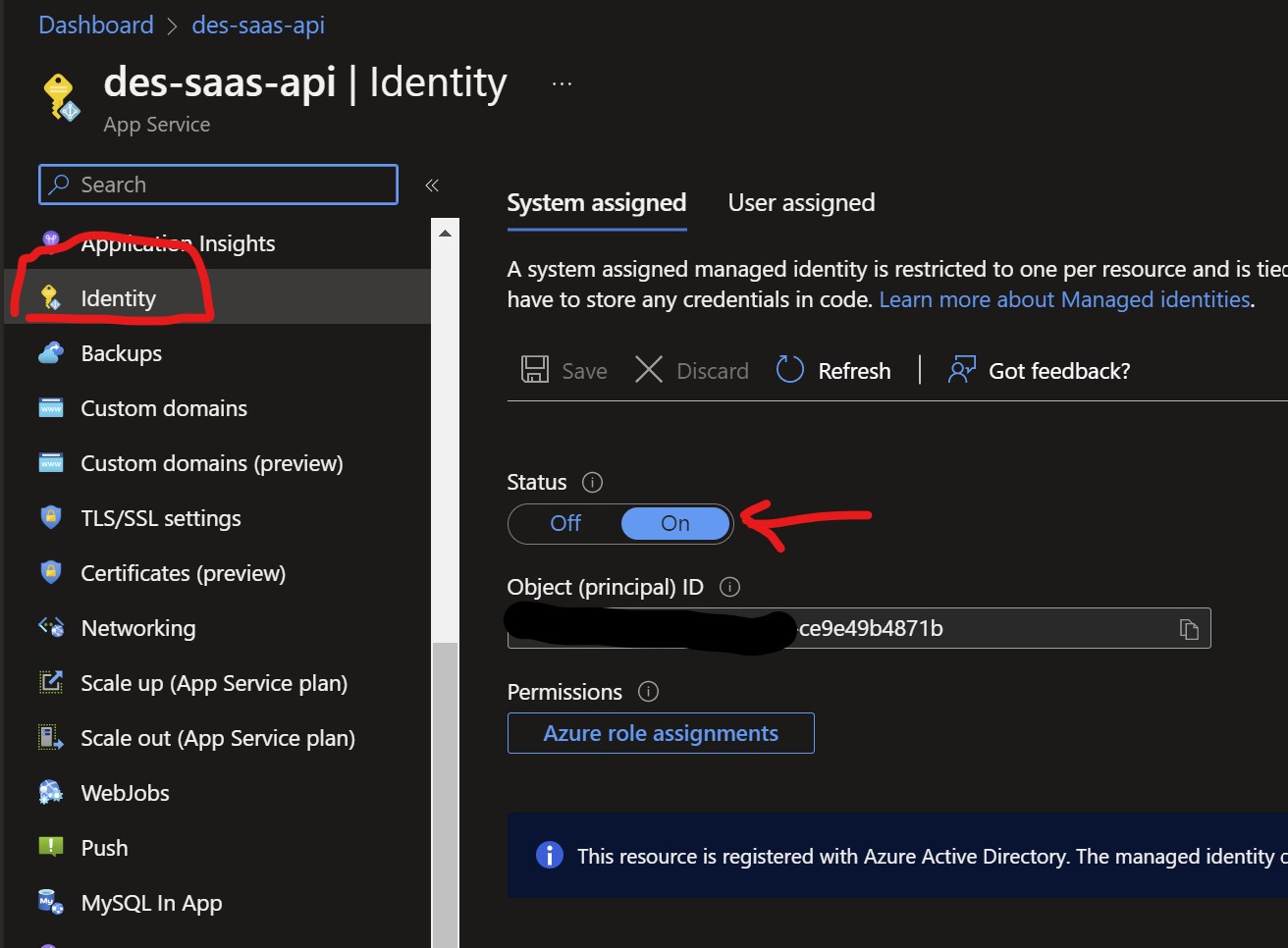

var connectionString = builder.Configuration.GetValue<string>("sqlconnectionstring")Ma come viene effettuata l'autenticazione? La spiegazione sta nell'utilizzo di DefaultAzureCredential, che sfrutta la Managed Identity della nostra applicazione su Azure, senza che dobbiamo preoccuparci di gestire username o password. Tutto ciò che dobbiamo fare è attivare questa opzione sul nostro App Service, come nell'immagine in basso:

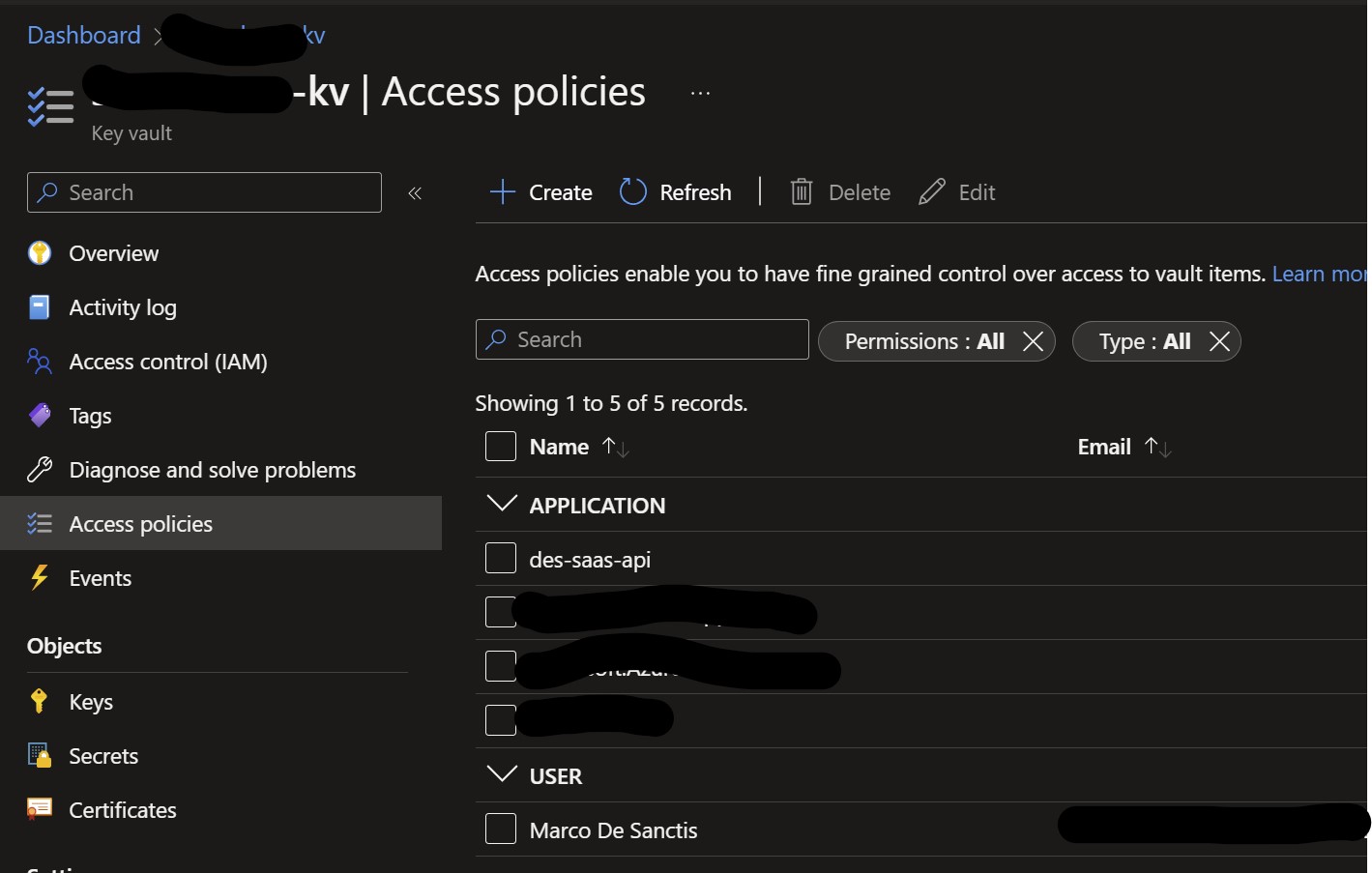

Successivamente, dobbiamo ricordarci di assegnare a questa identity i relativi permessi su KeyVault tramite Access Policies:

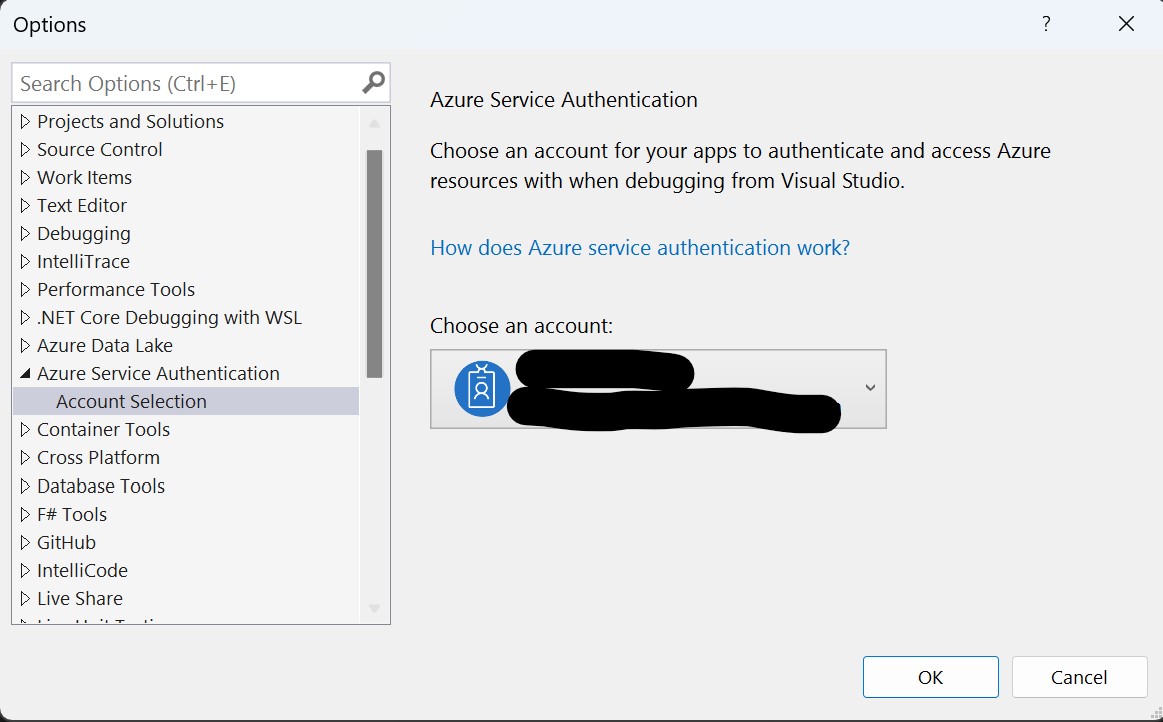

Un'ultima nota riguarda il fatto che Managed Identity funziona esclusivamente quando la nostra applicazione è in esecuzione in Azure. Quando siamo in fase di sviluppo, possiamo configurare un'account di test (ovviamente autorizzato nella stessa KeyVault) tramite l'opzione Azure Service Authentication di Visual Studio:

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Migliorare la scalabilità delle Azure Function con il Flex Consumption

Utilizzare il nuovo modello GPT-4o con Azure OpenAI

Supportare la sessione affinity di Azure App Service con Application Gateway

Escludere alcuni file da GitHub Secret Scanning

Sostituire la GitHub Action di login su private registry

Migrare una service connection a workload identity federation in Azure DevOps

Migliorare la sicurezza dei prompt con Azure AI Studio

Miglioramenti nelle performance di Angular 16

Migliorare i tempi di risposta di GPT tramite lo streaming endpoint in ASP.NET Core

Utilizzare Azure Cosmos DB con i vettori

Collegare applicazioni server e client con .NET Aspire