Nello scorso script abbiamo mostrato come Glimpse sia uno strumento estremamente utile per monitorare il comportamento del nostro sito web. Per default, però, esso è attivo solo finché il sito risiede su localhost, ossia sulla nostra macchina di sviluppo.

Questa impostazione è determinata in base a una serie di policy che vengono valutate a runtime. In particolare, LocalPolicy è quella responsabile di disattivare Glimpse al di fuori di localhost, e può essere facilmente disabilitata modificando la sezione glimpse all'interno del web.config:

<glimpse defaultRuntimePolicy="On" endpointBaseUri="~/Glimpse.axd">

<runtimePolicies>

<ignoredTypes>

<add type="Glimpse.AspNet.Policy.LocalPolicy, Glimpse.AspNet"/>

</ignoredTypes>

</runtimePolicies>

</glimpse>Dato che però Glimpse espone numerosi dettagli implementativi del nostro sito, non è il massimo far sì che tutti possano attivarlo o disattivarlo a piacimento, e magari recuperare informazioni sensibili sul codice che abbiamo realizzato. Un'idea, allora, può essere quella di restringerne l'utilizzo ai soli utenti amministratori.

Non esiste una policy specifica per questa regola, ma nulla ci vieta di crearne una personalizzata implementando l'interfaccia IRuntimePolicy:

using Glimpse.AspNet.Extensions;

using Glimpse.Core.Extensibility;

namespace WebApplication9

{

public class AdministratorsOnlyPolicy : IRuntimePolicy

{

public RuntimeEvent ExecuteOn

{

get { return RuntimeEvent.EndRequest | RuntimeEvent.ExecuteResource; }

}

public RuntimePolicy Execute(IRuntimePolicyContext policyContext)

{

var context = policyContext.GetHttpContext();

return context != null && context.User.IsInRole("Administrator") ?

RuntimePolicy.On : RuntimePolicy.Off;

}

}

}La nostra AdministratorsOnlyPolicy, secondo quando specificato dal metodo ExecuteOn, verrà invocata dal runtime in corrispondenza di ogni EndRequest, o quando proviamo ad accedere a Glimpse.axd (ExecuteResource).

Il metodo Execute implementa la logica tramite cui attivare o disattivare Glimpse. Nel nostro caso, ci limiteremo a valutare il principal corrente e verificare che appartenga al ruolo Administrator.

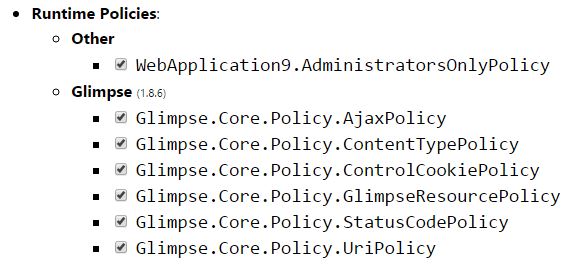

Non è necessaria alcuna registrazione per attivare questa policy: alla prima esecuzione, infatti, il runtime di Glimpse individua tutti gli IRuntimePolicy definiti e li attiva automaticamente, a meno che non appartengano alla lista di ignoreTypes che abbiamo definito in precedenza. Accedendo a Glimpse.axd, possiamo anche vedere una lista di tutte le policy correntemente attivate.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Eseguire query per recuperare il padre di un record che sfrutta il tipo HierarchyID in Entity Framework

Documentare i servizi REST con Swagger e OpenAPI con .NET 9

Cambiare la chiave di partizionamento di Azure Cosmos DB

Gestire eccezioni nei plugin di Semantic Kernel in ASP.NET Core Web API

Rendere le variabili read-only in una pipeline di Azure DevOps

Gestire il colore CSS con HWB

Gestire la cancellazione di una richiesta in streaming da Blazor

Utilizzare il metodo IntersectBy per eseguire l'intersection di due liste

Gestione CSS in Blazor con .NET 9

Recuperare automaticamente un utente e aggiungerlo ad un gruppo di Azure DevOps

Creare una libreria CSS universale: i bottoni

Path addizionali per gli asset in ASP.NET Core MVC